Encuentro Nacional Tecnicos Cabase XX

Informe XX Encuentro Nacional de TéTécnicos CABASE

INTRODUCCION DEL EVENTO

la CáCámara Argentina de Internet –– CABASE –– llevóllevó a cabo el XX Encuentro Nacional de TéTécnicos y Internet Day en el Centro de Convenciones ubicado sobre Av. Figueroa Alcorta 2099 en la ciudad AutóAutónoma de Buenos Aires. El evento convocóconvocó a toda la comunidad tétécnica de profesionales comprometidos con la ingenieríingeniería, seguridad y operacióoperación de Internet en la Argentina. El objetivo de estos encuentros que CABASE es generar un libre intercambio de ideas e informacióinformación entre los asistentes, en su mayorímayoría de los principales ISP, Carriers, IXPs y Universidades de la Argentina. La agenda temátemática del encuentro abordóabordó los principales temas vinculados a las tecnologítecnologías y sistemas que hacen al funcionamiento de Internet como routing, switching, DNS, Datacenter, peering e interconexióinterconexión y seguridad en la red, entre otros.

El objetivos principal de este evento fue la interaccion con los pares, ver soluciones,participar en las charlas informativas para los ISP, implementaciones nuevas, como asi tambien los equipamientos que se encuentran en el mercado.

Pudimos observar que al interactuar con nuestros pares nos encontramos con implementaciones que se estan llevando a cabo y otras que en nuestro ambiente ya se encuentran en produccióproducción.Estas implementaciones se refieren tanto a temas de Seguridad, Escalabilidad, Monitorizacion y Equipamientos en el mercado.

- Varias de las implementaciones que se mostraron en los encuntros no son gratuitas. (hoy en dia varias las llevamos a cabo mediante implementaciones no pagas)

Se constato con otros tecnicos la utilizaciones de las mismas tecnologias a niveles de Datacenter como asi tambien equipamientos finales hacia clientes.

Cabe aclarar que los tecnicos con los que hablamos, no tienen implementado una solucion FTTx sino FTTX.

- Como observacion se evidencio que una

pequeñpequeña parte de los ISP utilizaba Equipomientos de borde no recomendados por varios tecnicoss

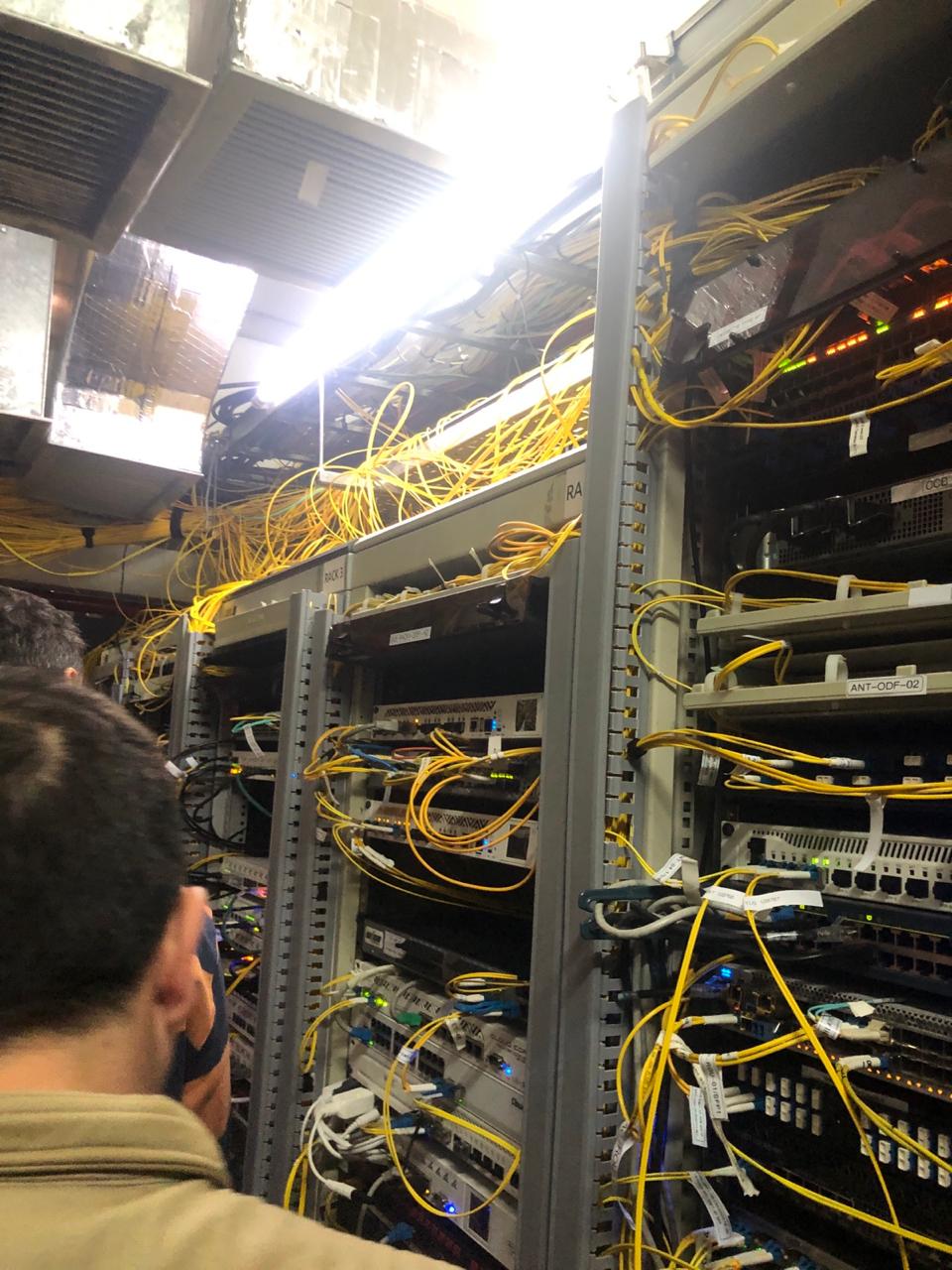

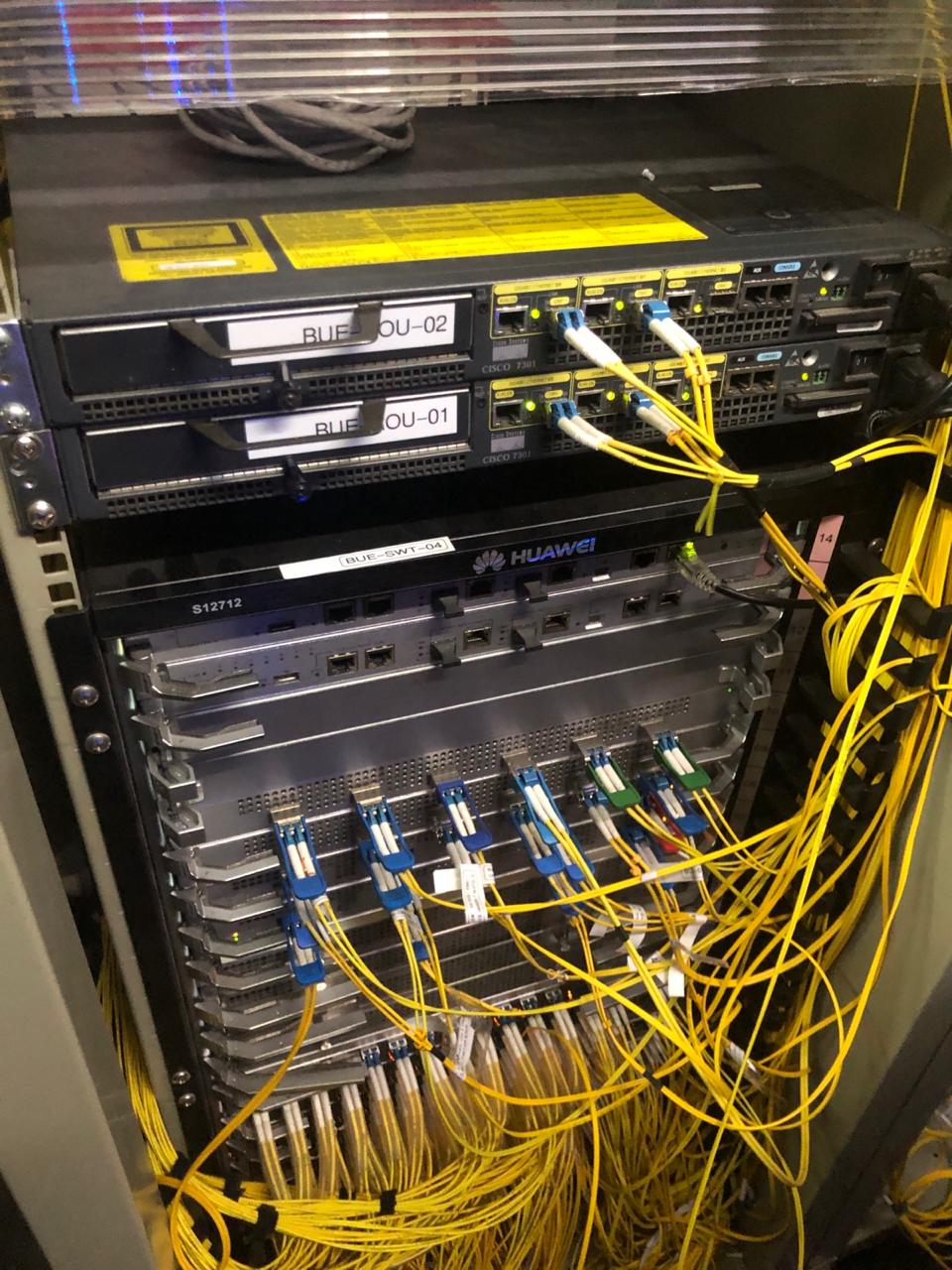

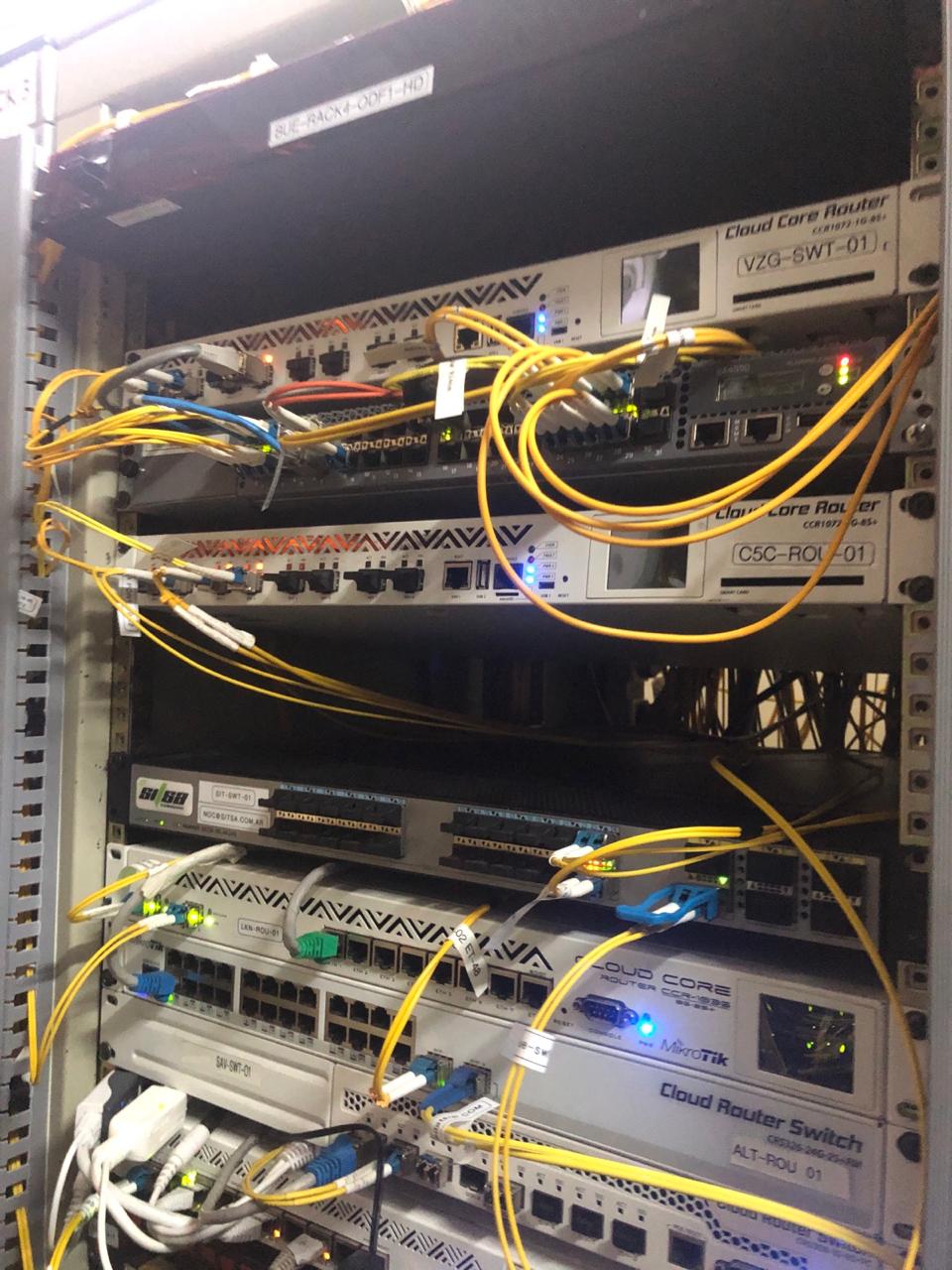

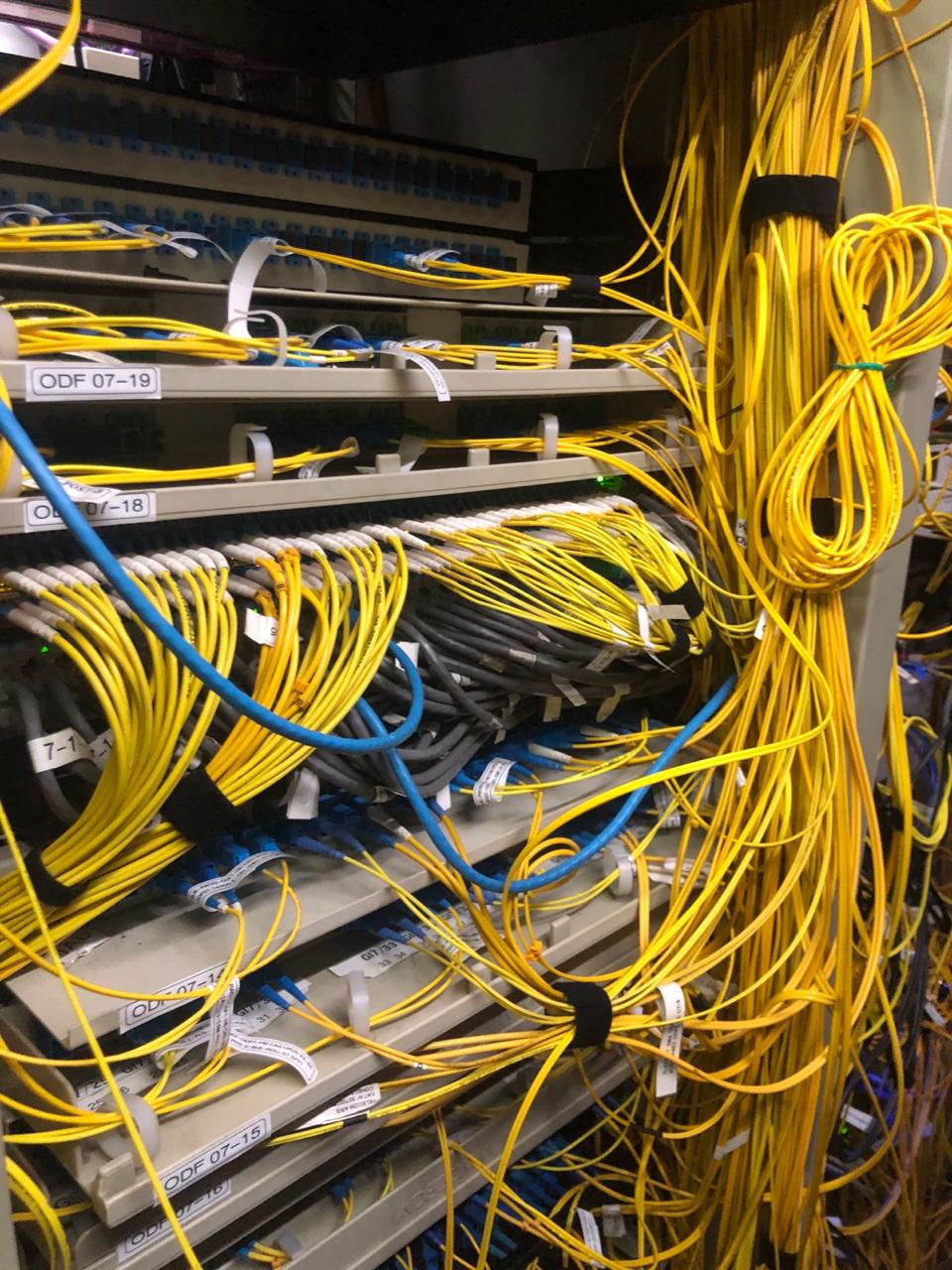

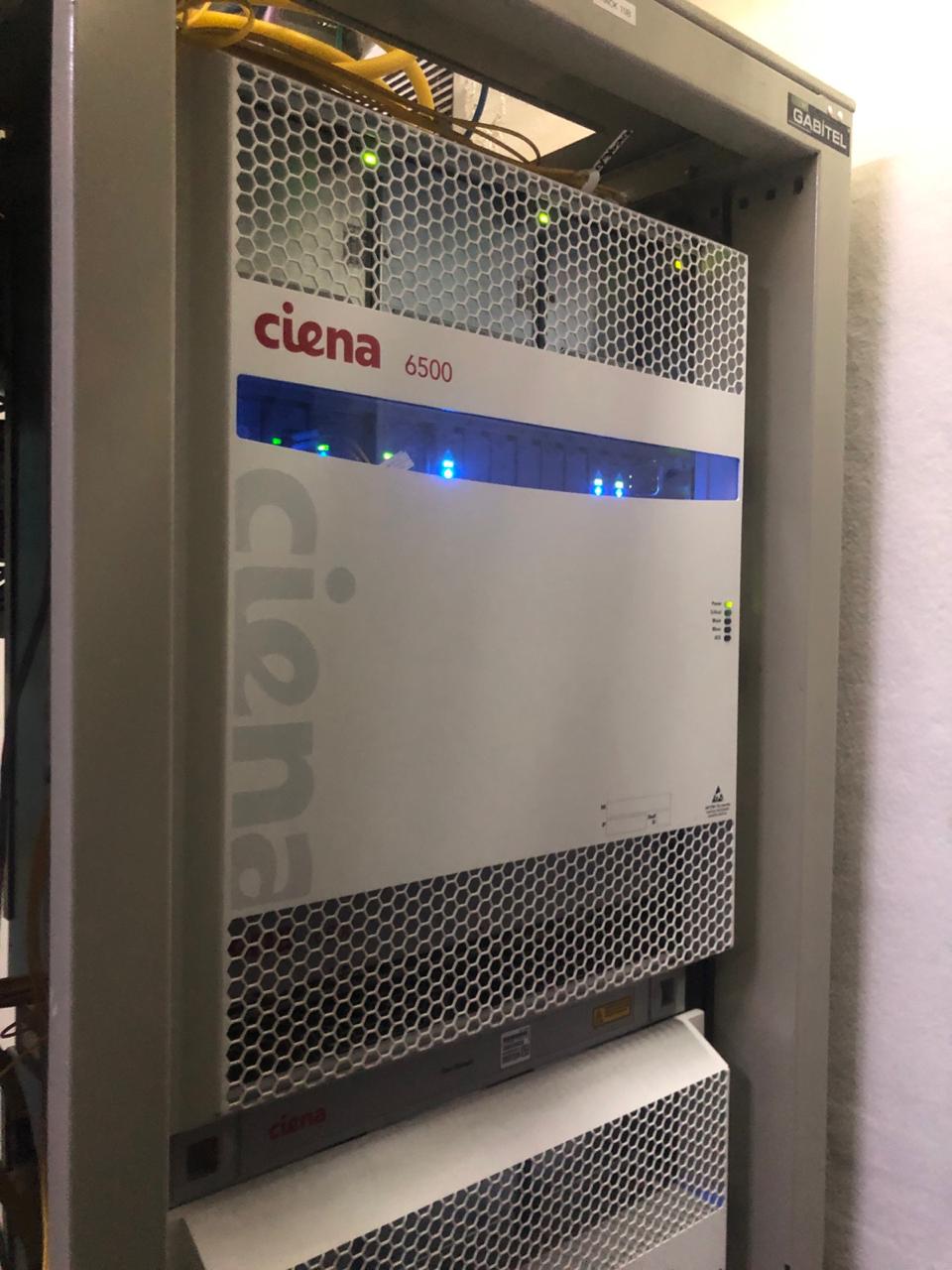

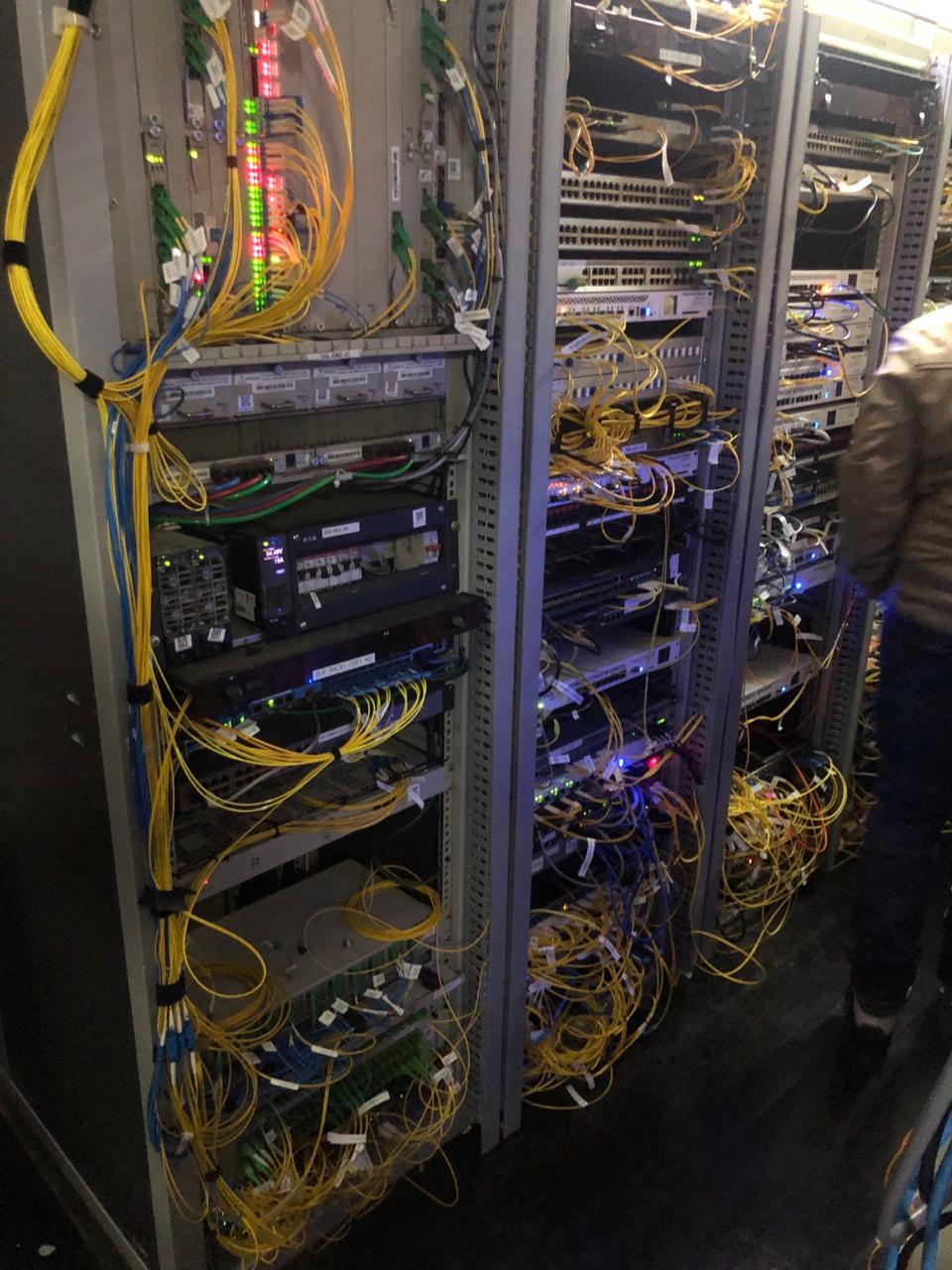

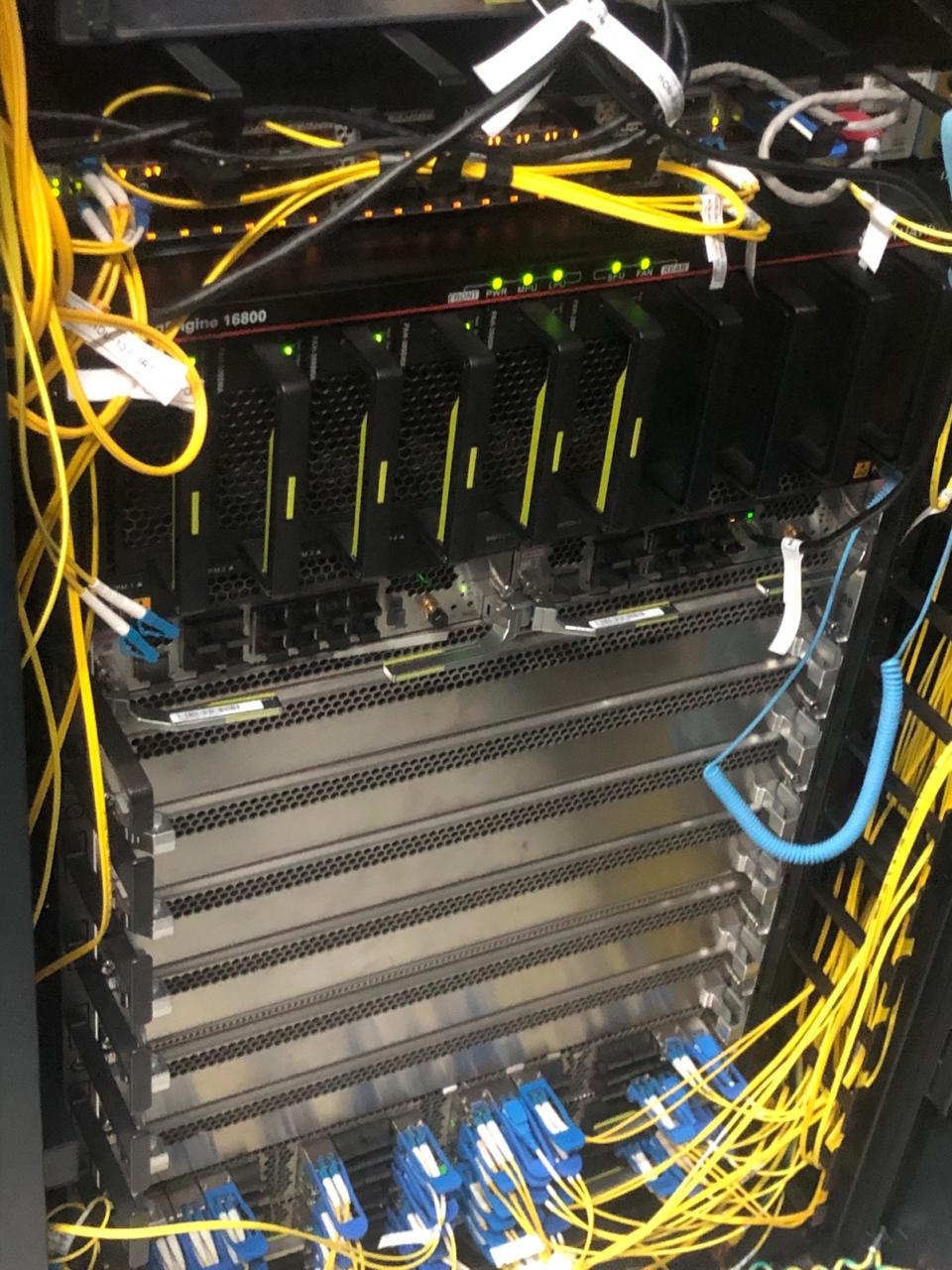

En las Recorridas de Los nodos de Cabase se pudo observar equipamientos que hoy en dia estamos familiarizados a nivel Tecnico como ser Marcas Ciscos, Huawei, Mikrotik, Servidores, Etc. En este recorrido tambien se busco ver otros modelos de Baterias,UPS y grupos electrogenenos,zapatillas Rackeable, como tambien sistema automáautomático de extincióextinción que utilizan.

En las mismas recorridas se pudo observar desprolijidad en el trabjo de los Datacenter propios de cabase.

En las recorridas pudimos tambien tomar nota de los Equipos de energizacion que utilizan y como ellos tienen una redundancia sobre su equipamiento.

En los Stand se busco en primera instancia prioridad sobre Soluciones de Mesh, como asi tambien Equipamientos de onus.

Se pudo evidenciar varias marcas genericas que se vendian, y implementaciones a gran escala de automatizaciones de otras tipos de tecnologia como alarmas, camaras, seguimiento de moviles para empresa

Enfrentando la Tormenta Digital: DesafíDesafíos y Soluciones ante los Ataques DDos

Julio Tommasi

Alejandro EchagüEchagüe

AgustíAgustín Cerqueira

JuliáJulián Fassiano

-

PresentacióPresentación de distintos tipos de ataques dedenegaciódenegación de servicio sobre ISP - Se

realizórealizó una charla de los inconvenientes que presentaron los ISP con dichos ataques, el tiempo en quetranscurriótranscurrió, como pudieron solucionarlo y las medidas que tomaron para que no vuelva a suceder.

En primera instancia se recalcórecalcó que siempre se debe tomar medidas de seguridad para evitar posibles ataques, y no esperar a que sucedan para tomar determinaciódeterminación sobre esto.

Los ataques que los ISP y IXP presentaron fueron volumévolumétricos,por lo cual los mismos veíveían que su trátráfico contra los proveedores aumentaron bruscamente por momentos y luego se estabilizaba.

Primer Caso:

El router principal IXP de Buenos Aires se cae, pensaron que era problema de hardware, despuédespués de 3 horas aproximadamente volvióvolvió.

El inconveniente se presentópresentó nuevamente.

Procedieron a bajar la interfaz contra CABASE y el CPU bajóbajó notoriamente. Luego de deshabilitar el PEER de BGP, desde CABASE le dieron comunidades extendidas para filtrar el trátráfico y que habilite solamente a algunos carriers (el ISP no lo tenítenía configurado), el ataque no era continuo por lo que no sabísabían si la medida que tomaron era efectiva.

Luego de realizar lo mencionado en el pápárrafo anterior, los ataques se produjeron por el TIP. capturaron paquetes y observaron trátráficos UDP segmentados (equipo Router Mikrotik)

Por consiguiente, configuraron una regla de firewall raw, pero no lo pudieron resolver definitivamente.

Segundo Caso: Alejandro TelefoníTelefonía IP:

Las comunicaciones se degradaron en los clientes, se dieron cuenta que recibírecibían excesiva cantidad de trátráfico UDP puerto 53, el cual no estaban acostumbrado a recibir. Con ayuda de expertos pudieron mitigar los ataques.

Luego reiteradas veces sufrieron nuevos ataques y al verificar mejor con un analizador de trátráfico, pudieron observar que se veíveía un aumento de paquetes fragmentados de protocolo UDP. Con la necesidad de solucionar esto, empezaron a bajar los PEER para determinar por donde venívenía el ataque, descubrieron que al bajar contra hurricane electric el servicio se normalizo. Pasado un tiempo lo levantaron nuevamente.-

Desde CABASE estáestán tratando de traer el mámáximo posible de trátráfico, por lo que estos sucesos pueden ser mámás notorios al ir agrandando los mismos.

Los expositores dieron como posibles soluciones el natear con IP de Carrier, en el caso de TIP y otra soluciósolución era abrir el ancho de banda (cañcaño) y que pasara todo.

Asimismo mencionaron que detectaron que los clientes tenítenían los DNS abiertos, por lo cual debieron generar polípolíticas para que no suceda.

Como dato adicional el expositor de Telecom nos menciona que tienen una soluciósolución aplicada la cual se puede contratar y en la cual puede llegar a mitigar un ataque de hasta 1T de ancho de banda (Arbor)

Como Herramientas para detecciódetección y mitigaciómitigación de los ataques de DDoS nos mencionaron fueron NETFLOW, ARBOR, BLACKHOLE, RPK Y FLOWSPEC.

Seguridad y BGP en RouterOS v7

BGP: Filtros publicaciópublicación de redes, configuracióconfiguración de peers, ciberseguridad. Capa 2 y capa 3 en equipos Mikrotik

JuliáJulián Fassiano

Se comentócomentó sobre script para reglas, generaciógeneración de diferentes filtros, como asíasí tambiétambién la utilizacióutilización de and y or. Asimismo mostrómostró como cambia respecto a la versióversión 6 la configuracióconfiguración de filtros.

Recomendaciones: Agregar router filter agregar cadenas para rechazar todo .

La necesidad de los filtros va a depender de la soluciósolución de cada ISP y la seguridad que le queramos dar.

-

AgregacióAgregación de comunidades simples. (accióacción) -

La comunidad blackhole no nos ayuda a ataque

volumévolumétricos a nivel ip (ejemplo hping) -

Comunidades Extendidas:

-

CABASE tiene a

quéqué comunidades debo publicar. -

Agregar path-prepend

tétécnica que implica laadicióadición repetitiva del identificador de sistemaautóautónomo (ASN) propio a la lista de AS en el camino de una ruta BGP. -

Existe un crossfit que hace

migraciómigración v6 a v7 sin problemas.

A continuaciócontinuación cito algunos comandos a utilizar:

VerificacióVerificación de los estados de los peer en mikrotik: /routing bgp session print

- Monitoreo de BGP Prefijos que se publican se pueden ver en :routing bgp advertisements print.-

Como consejos de seguridad mencionómencionó:

-

ConfiguracióConfiguración de MNDP y LLDP en MIKROTIK (con estemémétodo se puede ver en capa 2 los equipos que tenemos conectado). -

Las opciones de

conexióconexión por ROMON. (no debe estar activo por seguridad) -

Seguridad Mejoras del Servicio SSH:

-

Usar en lo posible

tétécnica de Port Knocking. -

Acceso desde otro puerto, o allow address

tambiétambién para seguridad. -

UtilizacióUtilización de firewall cero confianza. establecido y descarta todo lodemádemás. -

Webfig mantenerlo deshabilitado.

-

Importancia de winbox: proteger y no dejar nunca abierto el 8291.

Guardianes de la Conectividad

Protegiendo a tu ISP y a tus usuarios contra Ransomware y Botnets mediante el uso de DNS para evitar listas negras

Hernan Kleinman - Planisys

DNZ RPZ

En la charla se vieron los Problemas títípicos que se presentan sobre los DNS, tales como:

-

Cuidarse de dispositivos hackeados por los usuarios.

-

Seguridad sobretodo en DNS internos.

-

Restringir contenido que se puede realizar desde DNS.

- Exigencias Legales.

- IP

púpúblicas en listas negras. - Redirecciones de acceso.

-

EnvíEnvío de spam (el archivo normalmente viene limpio pero la basura se genera internamente al abrirlo)

Las implementaciones que realizan son:

-

- Capturar el puerto 53 para analizar el

trátráfico DNS, estomejorarímejoraría el mismo y sepodrípodría hacer que sea lomámás limpio posible, comoasíasítambiétambién, verificar el tipo de contenido.

- Capturar el puerto 53 para analizar el

Brindan un Servicio de Valor Agregado para los ISP, asíasí mismo, nos informaron que se puede realizar Reventa de Filtrado para clientes.

Los tipos de esquemas que actualmente resuelven son los siguientes:

Dentro del ISP

Se complementa con un Entorno híhíbrido en la nube.

Resolves con IPV6, para mejorar el consumo.

La pata de autoritativos para el PTR.

Se puede hacer DelegacióDelegación de BGP para dar mámás visibilidad y conectividad.

InsercióInserción de javascript para url maliciosas.

Common Language

IConectiv

Centraliza la informacióinformación de tus activos de red, para que puedas eliminar duplicaciones y evitar errores.

Es un sistema que nos ayuda a ubicar los activos (equipos de la empresa) desplegados en nuestra red y permite que identifiquemos compatibilidad con otros equipos.

- Lenguaje

comúcomún para todos los sistemas - Mismo

cócódigo en distintas marcas para hablar de lo mismo. - Contiene

cócódigos CLFI de 5 a 8 caracteres, es como un DNI de cada cosa, ej: puerto, fibra, switch, etc.

Las CaracteríCaracterísticas principales que se mencionaron fueron:

Eficiencia de red mejorada: Common Language facilita una comunicaciócomunicación eficiente y precisa entre diferentes componentes de la red, lo que reduce el riesgo de errores y malas interpretaciones.

GestióGestión de red simplificada: al utilizar un lenguaje estandarizado, los operadores de red pueden gestionar sus redes de forma mámás eficiente, simplificando tareas como la gestiógestión de inventario, la resolucióresolución de problemas y el aprovisionamiento.

Los cócódigos mencionados vienen por un aplicativo se que pueden utilizar y se pueden mediante este escanear las etiquetas.

Los MéMétodos siguientes se pueden realizar con el CLI:

-GestióGestión de inventario

-IdentificacióIdentificación de inventario

Por lo que se mencionómencionó en la exposicióexposición, esto se puede utilizar para todo lo que tengas en la red. Si un proveedor no tiene el cli, se le tiene que solicitar para que lo pongan.

Porcentaje de trátráfico promedio sobre su trátráfico total. Benchmark

HernáHernán Seone

Juan Carlos Marquez

Estas son tétécnicas para optimizar la recepciórecepción de trátráfico por los IXPs. OptimizacióOptimización de CDNs. TráTráfico AsiméAsimétrico. Repaso de las tétécnicas disponibles.

Los temas principales fueron:

En cuando a Benchmark desde 3 puntos de vista:

1- Un ISP chico que no tiene cache, estáestá conectado a un punto de intercambio de trátráfico y su costo de TIP es mucho mámás caro que el costo de transporte.

Entonces para se busca optimizar el Benchmark de cada ISP teniendo en cuenta 90%/10% (IPX/TIP)

2- Un ISP grande tiene varios cachécaché y hay parte que tomótomó de un IXP, la sumatoria del IXP mámás la sumatoria del cachécaché deberídebería ser igual al 90 % del total lo que entregamos al usuario POR LO TANTO deberídebería de quedar un 10% de TIP

3-El carrier me vende un fijo, compro capacidad fija, CABASE compro variable.

-

Lo conveniente que mencionaron desde CABASE es que los ISP se deben juntar, llegar a un precio y negociar con los carriers. Esto va a generar que la

preocupaciópreocupación se la va a llevar los carriers yasíasímejorarámejorará el precio.

Ruteo central distribuye el trátráfico, ya sea conectado en donde este.

Los ISP tienen que tener un volumen alto para justificar y que los CDN envíenvíen los equipos.

Google es al revérevés. (no envíenvía cache a nadie)

ImplementacióImplementación de Wiki de CABASE:

-

Se encuentra un link

sesiósesión especial para lostétécnicos (configuraciones para los IXP regionales) -

TemáTemáticas habituales. -

Consultas publicas y de referencia por ejemplo comunidades, recomendaciones de ruteo, BGP.

ConfiguracióConfiguración de Blackhole.

Estas son herramientas que nos ayudan a mejorar, tambiétambién es bueno la participacióparticipación de la comunidad para ayudar y tener un repositorio de consultas.

Desarrollando el Entretenimiento

Conocer el equipamiento, las nuevas salas y equipamiento de las CDNs / Conocer la Plataforma de DistribucióDistribución de Contenidos, encriptacióencriptación, antenas, etc. (HUB DE CONTENIDOS CABASE)

Una Mirada TéTécnica a los Proyectos de Netflix en Argentina

Vinicius Esteves

-

El

cachécaché nunca encuentra todo el contenido. por esarazórazón a veces eltrátráfico se busca en otro lado. -

Meta tiene multipeer FNA

-

En Horarios picos, los que tienen FNA se produjeron reclamos

úúltimamente.(problema con la granja de servidores. por parte de Meta. ya fue reportado por la mismacompañícompañía) - DNS abiertos, desde CABASE se le

informaráinformará a los ISP que tienen abierto, para que lo verifiquen.

Equipamientos y tipos de servidores que dan los cache de Netflix

En la siguiente imagen se puede observar las eficiencia, consumos necesarios y espacio en si

Informe para completar, desde NETFLIX verifica la necesidad de cada caso y dependiendo de eso proceden a evaluar y si es conveniente enviar equipamiento.

AsíAsí mismo verifica las mémétricas y las calidades que presenta los clientes del ISP para ver si es necesario realizar cambios de equipos

Criterios para la seleccióselección de envíenvío de un OCA

InformacióInformación de los registros:

Netflix no utiliza herramientas de flujo, pero recomiendan tenerla.

Oakla Speedtest

las formas de realizar las pruebas son las siguientes:

Servidores:

Cuando el cliente se conecta, verifica los servidores que se encuentran mámás cerca, mejor performance, y con mejor llegada. esto tambiétambién se basa en la latencia

-

Se puede aplicar un servidor seleccionado por parte del cliente.

Automatizando Redes con Framework MAT

German Trozzi - Iquall Networks

ImplementacióImplementación de automatizacióautomatización, como primera medida realizar script para evitar realizar procedimientos manuales y asíasí mejorar el tiempo de resoluciones sobre distintos sistemas.

Alfredo Verderosa - Gerente de Servicios

En esta exposicióexposición el orador explica lo positivo de migrar a redes automatizadas, comenzando desde automatizar funciones o trabajos rutinarios hasta procesos de anáanálisis mámás avanzados. De tal forma en que no la IA reemplace a las personas, sino para que estas puedan dedicar mámás tiempo a temas mas estrategicos y que mejoren procesos.

LACNIC

Agotamiento de IPv4 - Valores de transferencias

Los oradores hablaron sobre el agotamiento de IPv4 y comentaron que hay lista de espera de 7 añaños aprox. y comentaron que preventivamente se puede pagar por direcciones IPv6 hasta tanto se pueda asignar las antes mencionadas por un precio mámás accesible.

Recomendaron participar del foro de LACNIC, para dar algúalgún punto de vista sobre los temas que tratan, como asi tambiétambién proponer nuevas ideas. Para esto no hace falta ser parte de algúalgún Ente.

Conectando el Cielo

Pablo Recalt - Telespazio

Starlink y la RevolucióRevolución de los SatéSatélites en ÓÓrbita Baja en Argentina / Antenas, DemostracióDemostración del funcionamiento y modelo de negocio mayorista.

El expositor dio informacióinformación sobre las bondades de las comunicaciones satelitales. Trabajan con satésatélites en óórbita LEO, de la empresa Starlink.

Una de las consultas que se hizo es si una vez conectados podemos trabajar con nuestras IP´IP´s y comento que aun no pero en un futuro se podrípodría hacer

Novedades sobre Nuevas CDNs, Route Servers, RPKI, Ataques DDoS, etc.

Se informo a la gente de cabase la necesidad de algunos IPS de contar con cache de distintas CDN, lo cual mencionan que estan esperando a los CDN. ya realizaron solicitudes.

Visita a IXP BUE, Ruteo Central, DC CDNs | Visita a ROCSTAR

Nodos

Se observo desproligidad sobre los Datacenter de Cabase

Sala de ups

En la misma, se observo marcas de ups Marca E T N de 40 kva. sobre las baterias no se pudo tomar fotos pero las marcas utilizadas son Marca: Shoto

Sala de Operaciones

Pudimos observar que el anáanálisis de trátráfico y seguimiento de alarmas se realiza mediante Observium.

Sala de Generadores

Rocstar.

Cabe mencionar que la visita a este sector fue solo para comentarnos como es el servicio que brindan, similar al implementado en Wiltel (PLAYME) y no nos mostraron los equipos instalados. Ellos ofrecen a ISP llevarles el contenido y que la aplicacióaplicación se llame como quieran ellos